Durante questi mesi ho provato moltissimi script e software, alcuni pubblicizzati dalla comunità internazionale di OSINT, altri frutto delle mie ricerche su GITHUB, una fucina di progetti ed idee.

Dopo molte prove, ho raccolto i programmi che ritengo più utili nella mia attività e ho deciso di raccoglierli su una VM Linux in modo da averli tutti già ready to use.

La scelta del SO da usare nella VM è caduta su Ubuntu 18.04 poiché è molto stabile e non è afflitta da particolari criticità (ad oggi conosciute).

Una volta scaricata la ISO possiamo creare la nostra VM mediante VirtualBox (prendiamo ad esempio questo tutorial). Al termine dell’installazione consiglio di effettuare l’aggiornamento del sistema operativo e riavviare la macchina.

Dopo il riavvio non ci resta che aggiungere o rimuovere i programmi che non ci servono. Io preferisco disinstallare sempre il client di posta ed i giochi eventualmente presenti, aggiungendo invece VLC, Flameshot, KeepassXC e altri.

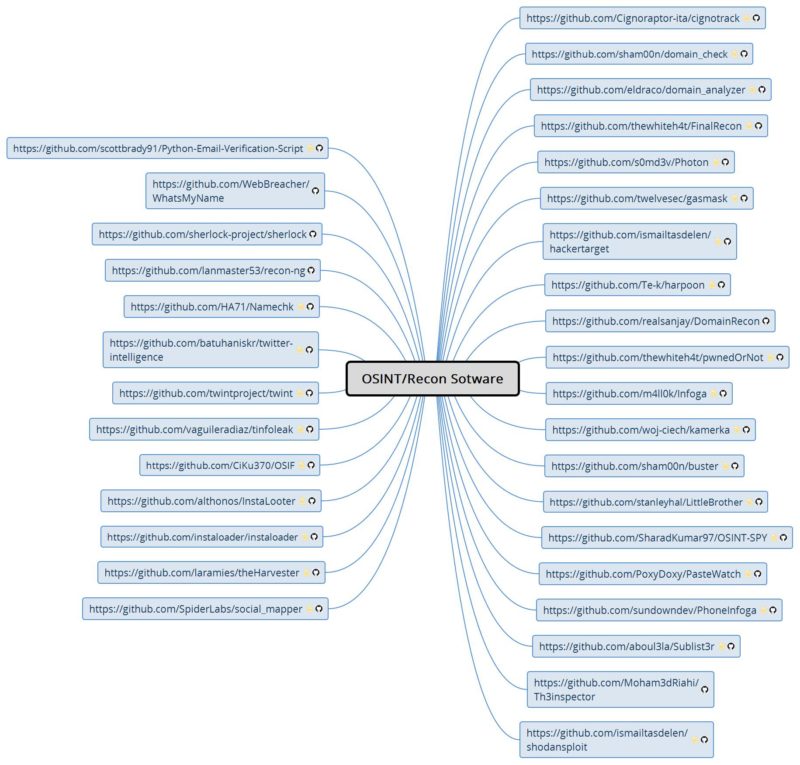

Tra gli script che ritengo più utili per la mia VM, tutti disponibili su GITHUB, voglio segnalarvi:

- buster,

- cignotrak,

- domain_analyzer,

- FinalRecon,

- gasmask,

- hackertarget,

- harpoon,

- Infoga,

- Instaloader,

- LittleBrother,

- namechk,

- OSINT-Search,

- OSINT-SPY,

- PhoneInfoga,

- Photon,

- pwnedOrNot,

- recon-ng (recentemente passato alla V5),

- sherlock,

- shodansploit,

- skiptracer,

- SocialMapper,

- Sublist3r,

- theHarvester,

- tinfoleak,

- twint,

- twitter-intelligence,

- WhatsMyName.

Questi script coprono vari ambiti di utilizzo: dall'analisi delle reti ai social network, dalla ricerca di user/alias/persone a telefoni, dalle email a tanto altro!

L'installazione degli script si svolge quasi sempre nello stesso modo e può essere eseguita direttamente dal terminale della nostra distro Linux. Possiamo scegliere tra la clonazione del codice sorgente o l’installazione tramite il comando "pip" (a patto che ciò sia reso possibile dallo sviluppatore del singolo script). Personalmente preferisco la clonazione dello script, in modo da avere sempre un accesso visivo all’elenco delle app installate.

Nell'esempio seguente installeremo Harpoon. Questo programma, scritto in Python (release 3), permette di automatizzare le attività di ricerca delle informazioni su più servizi, tramite l'accesso alle loro API esposte.

INSTALLAZIONE

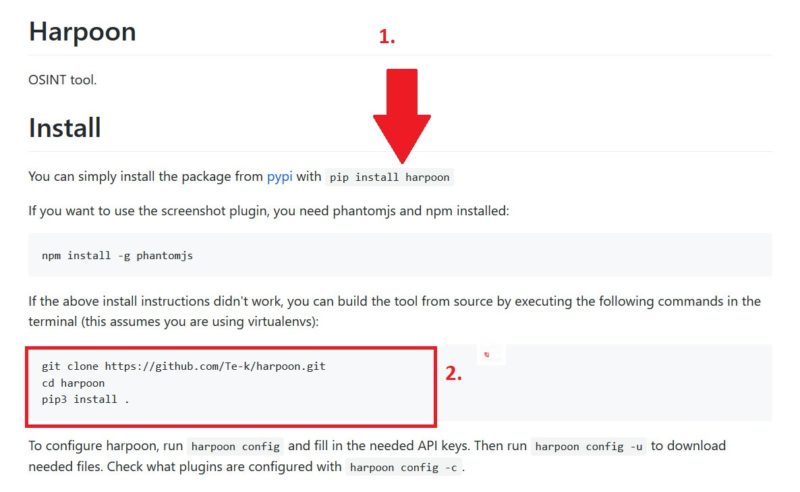

La prima cosa da fare è leggere quanto indicato dallo sviluppatore, al fine di installare eventuali dipendenze o altre opzioni.

Harpoon, come già detto, può essere installato in due diversi modi:

- tramite il comando pip3 di Python.

- clonando il codice sorgente.

Preliminarmente digitiamo il seguente comando che ci permetterà di installare il plugin per effettuare screenshot:

<code>npm install -g phantomjs</code>

Adesso possiamo passare alle 2 modalità di installazione del nostro tool:

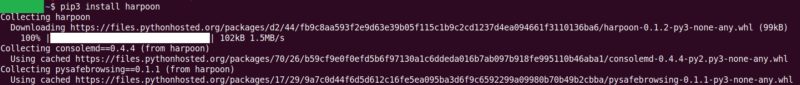

1. PIP3

in questo caso il comando pip è molto più immediato:

<code>pip3 install harpoon</code>

Se tutto è filato liscio, il tool sarà stato installato e potremo passare direttamente al paragrafo CONFIGURAZIONE.

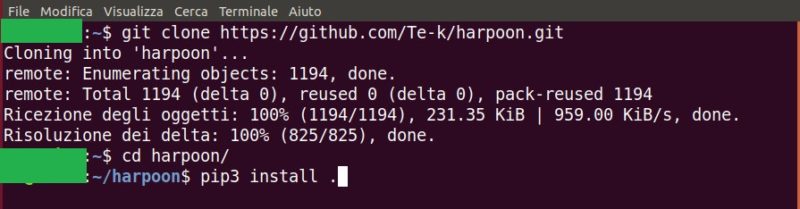

2. CLONAZIONE

Se decidiamo di installare l’app clonando il codice dovremmo effettuare tre passaggi:

a. clonare la nostra app con il comando:

<code>git clone https://github.com/Te-k/harpoon.git</code>

b. spostarci nella cartella appena creata con il comando:

<code>cd harpoon</code>

c. eseguire l’installazione del programma:

<code>pip3 install</code>

CONFIGURAZIONE

Per completare l’installazione lo sviluppatore ci indica i seguenti comandi:

<code>harpoon config -u #scarica i files necessari per il tool</code>

Successivamente è necessario inserire i token delle API, per ciascun servizio che intendiamo utilizzare nella fase di raccolta delle informazioni.

Per farsi un'idea dell'ampio numero di servizi che è possibile interrogare tramite Harpoon vi suggerisco di dare un'occhiata qui.

Per eseguire questa operazione dovete digitare:

<code>harpoon config #comando utile ad inserire le API</code>

In questo modo si accede ad una maschera dove è possibile inserite le KEY. Terminato l'inserimento delle API non resta che salvare e chiudere il terminale.

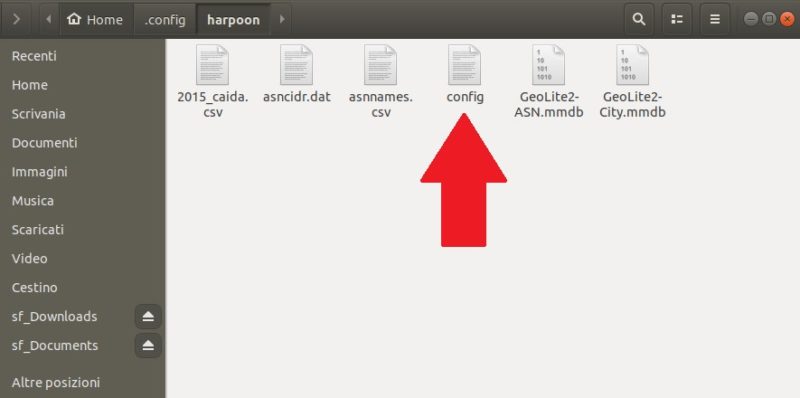

Nel caso vogliate inserire manualmente le API nel file di configurazione o farne un backup, occorre semplicemente spostarsi nella cartella ~/.config/harpoon ed operare sul file config .

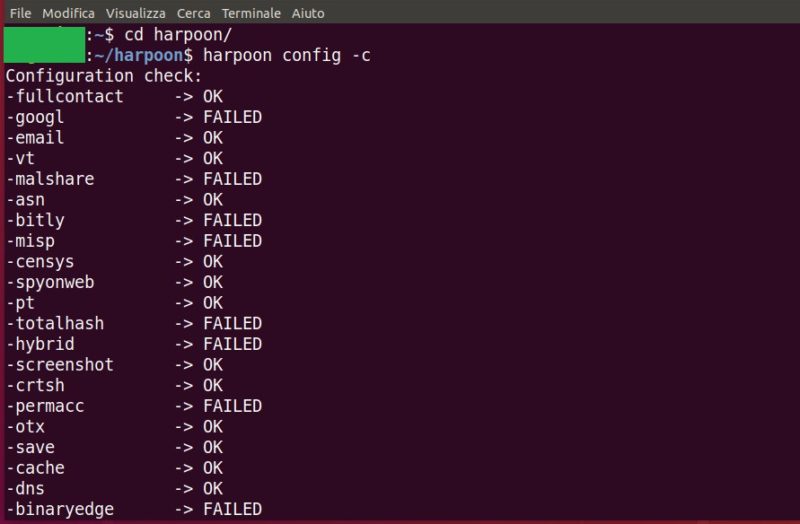

Per visualizzare l’elenco delle API Key inserite correttamente potete utilizzare il comando:

<code>harpoon config -c </code>

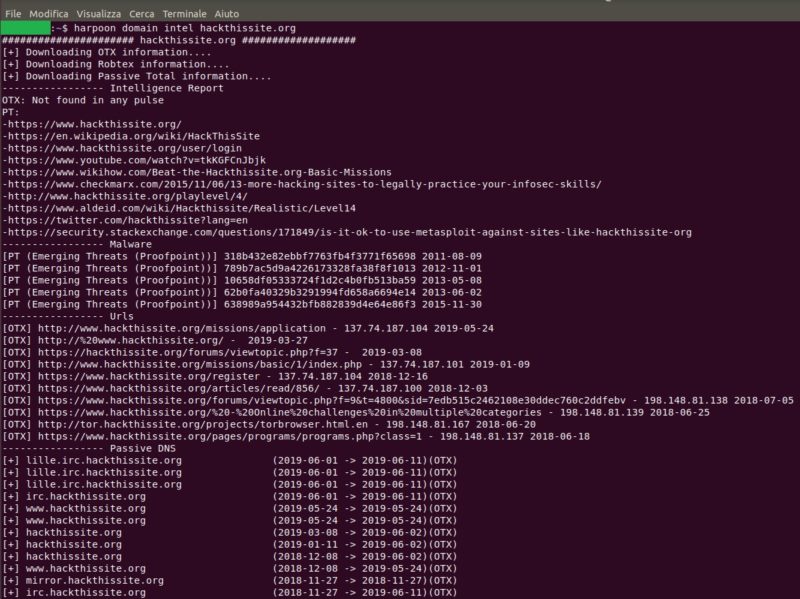

Dopo quest'ultimo passaggio, avrete la certezza che Harpoon è correttamente configurato e pronto per essere utilizzato. Nel caso volessimo testarne le capacità, possiamo usare come bersaglio del nostro arpione il dominio "hackthissite.org":

Conclusioni

Ricordate che una simile procedura di installazione deve essere effettuata per ogni tool che ritenete interessante seguendo le indicazioni fornite dallo sviluppatore.

Terminato il processo di configurazione di tutti i tool vi suggerisco di :

- spegnere la VM,

- generare uno snapshot per cristallizzare la configurazione iniziale e generare un suo clone, pronto all'uso ogni volta che ne avrete bisogno.

Ricordatevi di:

- aggiornare frequentemente la configurazione iniziale e tutti gli script installati,

- utilizzare sempre il clone della "macchina madre" e MAI la macchina principale,

- evitare di "contaminare attività di ricerca diverse" utilizzando sempre cloni "vergini" e, al termine di ogni investigazione, eliminare le macchine usate in precedenza.

Sarà l'età o semplicemente la stanchezza quotidiana ma ho sempre bisogno di avere sottomano una piccola guida prontamente consultabile dedicata ai miei strumenti. Per questo, nella mia VM, per ogni singolo tool, riassumo le query che uso con più frequenza in un file di testo dedicato.

Ho inoltre creato una mia mappa mentale (che ha ampi orizzonti di miglioramento) per cercare di velocizzare i processi decisionali sui tool da utilizzare in base ai dati in mio possesso ed alle informazioni che devo acquisire:

Ma questo potrebbe essere l'anticipazione del prossimo articolo... ;-)

NOTA DI TRAPPER

Questo lavoro è un ottimo esempio di come si possa iniziare a configurare un macchina Linux, che sia funzionale e personalizzata per le proprie esigenze.

Ci sono almeno tre aspetti che devono essere curati prima che la vostra macchina Linux sia pronta per essere esposta online:

- la scelta di avvalersi di una o più VPN,

- l'inserimento di "TOR Browser" e di un browser (Firefox) customizzato per le attività OSInt,

- la valutazione del rischio da sostenere nella investigazione che state per effettuare e la conseguenza messa in sicurezza di tutti i servizi della VM Linux che utilizzerete per le attività di ricerca.

Diciamo che utilizzare:

- uno snapshot della macchina da eliminare dopo ogni attività,

- delle regole del firewall interno quanto più stringenti possibile,

- 0 servizi/porte non necessari aperti;

dovrebbe soddisfare le esigenze di sicurezza della maggior parte dei casi investigativi.

Due ultime domande:

- Ma questi strumenti, quanto rumore fanno online durante una ricerca?

- Che tipo di tracce lasciano dopo il loro utilizzo?

July 8, 2019

Comments