I wallet di tipo desktop, ad esempio Electrum, per funzionare e custodire le informazioni degli utenti, creano degli appositi file. In questi file possiamo trovare informazioni come indirizzi presenti nel wallet, transazioni effettuate, informazioni sul tipo di wallet, ecc. Ovviamente, dato che si tratta di informazioni molto delicate, questi file solitamente vengono cifrati e non sono consultabili senza conoscere la password corretta.

Potrebbe capitarci di dover accedere a un wallet di cui non conosciamo la password, ad esempio perché la abbiamo dimenticata, o perché stiamo cercando di accedere al wallet di un "cattivo" durante un'attività di digital forensics.

L'ambiente di riferimento

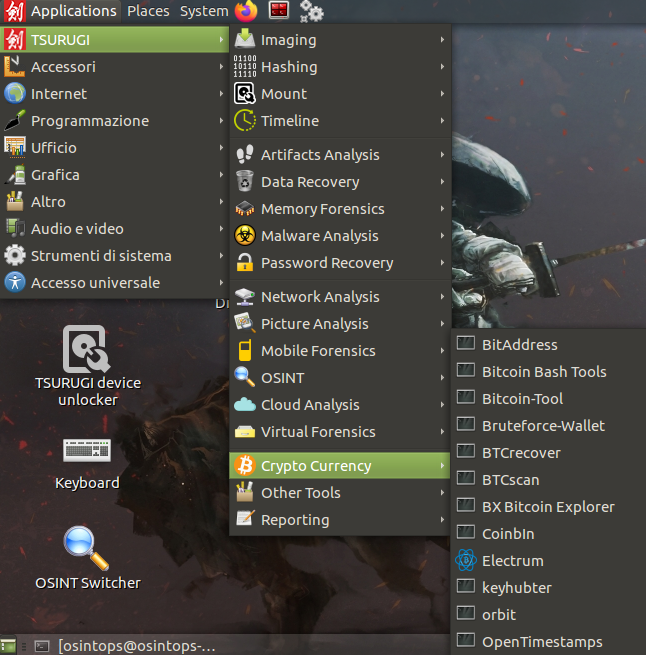

Per l'esempio di oggi useremo la distro Tsurugi Linux, una distribuzione orientata ad attività di DFIR, in cui sono inclusi moltissimi tool attentamente catalogati e divisi in categorie, tra le quali ve ne è una dedicata alle "Crypto Currency".

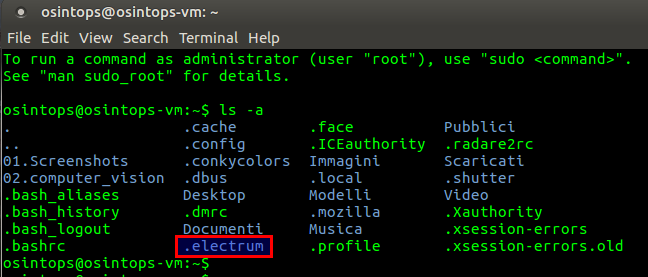

Ipotizziamo di avere già creato un wallet con il client Electrum. In caso contrario, quì è possibile trovare la guida ufficiale per crearne uno. I file di Electrum, tra cui i wallet creati, vengono memorizzati in una cartella nascosta all'interno della home directory.

Per visualizzarli possiamo aprire il terminale e digitare il comando

ls -a

Il comando ls serve per elencare (listare) il contenuto della cartella corrente, mentre l'opzione -a serve per includere nell'output le cartelle e i file nascosti.

Se abbiamo già creato un wallet con Electrum e tutto è andato secondo i piani, dovremmo vedere la cartella .electrum. Al suo interno troveremo la sotto-cartella wallets, che conterrà tutti i file relativi ai wallet che abbiamo creato.

Conosciamo gli strumenti

Per provare a recuperare l'accesso a un wallet, nel nostro caso creato con Electrum, useremo il tool BTCrecover, presente nel menu di Tsurugi dedicato alle Cripto Currency. Oltre ai wallet Bitcoin creati con Electrum, il tool è in grado di gestire moltissimi altri file, tra cui wallet creati con client Armory, MultiBit, Bither, ecc. Ovviamente, non è necessario che i wallet siano relativi a Bitcoin: possono essere anche relativi ad altre valute virtuali, gestite dai client che il tool supporta.

Quando il tool viene eseguito, vanno indicati il file wallet che si desidera aprire e una lista di password da provare. In alternativa a una lista di password è possibile fornire una lista di parole che nella guida ufficiale vengono chiamate token, per creare password composte da combinazioni di queste parole.

Prepariamoci

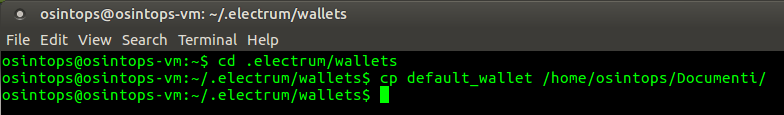

Nel nostro esempio proveremo a trovare la password di un file wallet dal nome "default_wallet", nome che viene suggerito dal client Electrum durante la fase di creazione.

Per evitare di lavorare direttamente sul nostro file wallet, rischiando di danneggiarlo, cominciamo con il creare una copia del file, magari in un'altra cartella di lavoro. Innanzitutto, usando il comando

cd .electrum/wallets

dal nostro terminale, ci posizioniamo nella cartella dove è presente il file da analizzare. Poi copiamo il file nella cartella Documenti, con il comando

cp default_wallet /home/osintops/Documenti/

Ovviamente al posto di osintops dovrete usare il nome utente relativo al vostro ambiente di lavoro.

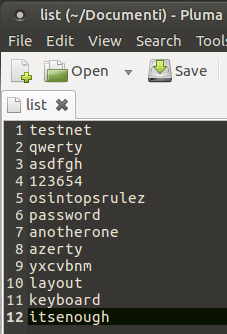

A questo punto, per provare ad aprire il file wallet, ci servirà una lista di password da provare. Online è possibile trovarne moltissime di svariate dimensioni, anche svariati gigabyte. Per i nostri scopi, ci basterà creare un piccolo file di testo contenente alcune password tra cui quella giusta e memorizzarlo all'interno della medesima cartella in cui abbiamo copiato il wallet da aprire.

Eseguiamo il tool

Ora che abbiamo predisposto quanto ci serve, possiamo eseguire il tool BTCrecover. Per prima cosa portiamoci nella cartella dove abbiamo memorizzato la copia del file wallet da aprire e la lista della password da provare, nel nostro caso Documenti. Usiamo il comando

cd ../../Documenti

La sequenza ".." serve per tornare alla cartella precedente: prima siamo tornati alla cartella .electrum, poi alla cartella home, e poi si siamo portati nella cartella Documenti.

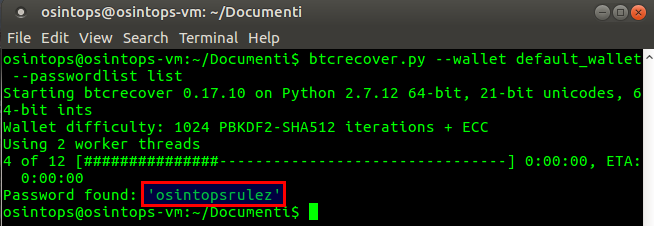

A questo punto eseguiamo il tool BTCrecover, con il comando

btcrecover.py --wallet default_wallet --passwordlist list

In pochissimo tempo (data anche la brevità della lista utilizzata), il tool è riuscito ad individuare la password corretta per accedere al wallet. A questo punto, aprendo il wallet tramite il client Electrum, sarà possibile sia visualizzare tutte le informazioni sullo storico del wallet, sia spendere i bitcoin eventualmente disponibili.

Conclusioni

Abbiamo visto come, utilizzando un paio di comandi linux e un ottimo tool, possiamo recuperare l'accesso a un wallet utilizzato per la gestione di valute virtuali. In pratica abbiamo potuto osservare che, utilizzando gli strumenti giusti, si possono ottenere con semplicità risultati molto incisivi.

Immaginiamo di avere davanti un computer da analizzare e di riuscire ad individuare alcuni file wallet. Utilizzando una simile soluzione potremmo riuscire ad avere accesso ai bitcoin del "cattivo" e, qualora ne sussistano i presupposti, potremmo anche provare a sottoporli a sequestro.

Tags:

September 28, 2020

Comments