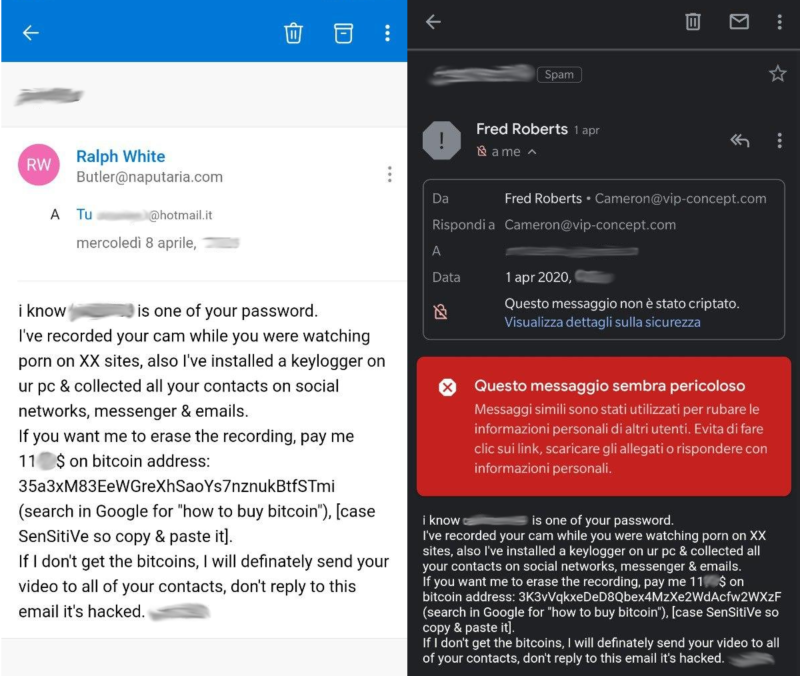

Nelle scorse settimane abbiamo potuto osservare l'ennesima campagna di sextorsion via e-mail. Come al solito, il corpo dei messaggi contiene la minaccia di divulgare video piuttosto "intimi" a meno che non si effettui un pagamento in bitcoin. Tuttavia, si tratta di minacce vane, che puntano a impaurire gli utenti meno esperti ed estorcere il loro denaro. Tralasciando gli aspetti tecnici legati ai messaggi di posta elettronica, vediamo come affrontare un'indagine con un approccio follow the money. In particolare cercheremo di ricostruire le transazioni Bitcoin e individuare gli exchange verso cui erano dirette per capire come i "cattivi" hanno monetizzato i pagamenti che alcuni malcapitati hanno inviato.

Analizziamo il fenomeno

Quando si parla di sextorsion, si parla generalmente di tentativi di estorsione basati sulla minaccia di diffondere in rete foto o video acquisiti durante la visione di materiale pornografico (o peggio), ottenuti violando il PC e gli account della vittima.

Come già accaduto altre volte, il contenuto della mail contiene anche una possibile password della casella di posta elettronica che ha ricevuto il messaggio. Gli addetti ai lavori sanno bene che in rete si trovano decine di raccolte di indirizzi email e password, spesso derivanti dalla compromissione di servizi online dove ci si è iscritti usando la propria e-mail, e non da una reale compromissione del servizio di posta elettronica. In ogni caso, bisogna evitare assolutamente di utilizzare la stessa password per l'iscrizione a più servizi.

Per approfondire il fenomeno della sextorsion, vi consigliamo la lettura di questo articolo pubblicato sul blog ransomware.it. Ricordiamo comunque che:

- uno stesso indirizzo Bitcoin viene indicato a moltissimi destinatari e chi ha inviato le email non ha modo di sapere chi ha effettuato il pagamento;

- in rete è facile trovare raccolte di milioni di indirizzi e-mail abbinati a delle password, anche gratuitamente;

- sulla base di diverse esperienze raccolte, quando chi invia le e-mail ha davvero materiale compromettente, fornisce delle prove per convincere le vittime a pagare.

Follow the money!

Esistono molte informazioni che potrebbero essere approfondite in un'indagine riguardante le e-mail di sextorsion, come l'analisi degli header dei messaggi o lo studio dei server di posta utilizzati. Tuttavia, in questo articolo, ci concentreremo sull'analisi dei pagamenti effettuati dai truffatori, per individuare interazioni con servizi che potrebbero avere informazioni utili per identificarli.

Notiamo innanzitutto che, dalle e-mail che abbiamo ricevuto, possiamo ottenere due indirizzi Bitcoin, utili per cominciare la nostra analisi:

- 3K3vVqkxeDeD8Qbex4MzXe2WdAcfw2WXzF;

- 35a3xM83EeWGreXhSaoYs7nznukBtfSTmi.

Innanzitutto, dobbiamo raccogliere il maggior numero possibile di pagamenti da analizzare. Per fare ciò, è una buona pratica non limitarci agli indirizzi presenti nelle e-mail ricevute ma ricercarne altri utilizzati nella stessa campagna di sextorsion. Per farlo possiamo provare a cercare alcune frasi del corpo della mail, per trovare segnalazioni che potrebbero aver effettuato altri destinatari della campagna, come questa.

Grazie a questa ricerca, possiamo aggiungere ai nostri due anche l'indirizzo Bitcoin 3KpYmUgtf8eS2NbcJhhv66g7fXg3AJndNd.

Analisi delle transazioni

Cominciamo ora ad anlizzare le transazioni in cui sono coinvolti gli indirizzi individuati. Di sicuro ci conviene concentrarci su quelle in uscita. Quelle in entrata molto probabilmente saranno relative a pagamenti che hanno inviato i destinatari delle e-mail di sextorsion che sono cascati nel tranello.

È molto importante osservare se le transazioni in uscita prevedono più indirizzi mittenti oltre a quelli che abbiamo già individuato. In tali casi si parla di "cospending". Ogni volta che si invia una transazione, è necessario firmarla con la chiave privata corrispondente all'indirizzo mittente. Chi ha la chiave privata di un indirizzo ha la possibilità di spendere i bitcoin di tale indirizzo. Se una transazione prevede più indirizzi mittenti, vuol dire che quasi sicuramente chi la ha disposta aveva la disponibilità di tutte le chiavi private corrispondenti. Quindi è lecito ritenere che questi indirizzi siano riconducibili allo stesso soggetto e facciano parte di un unico cluster.

Con tale approccio è possibile ricondurre molte più transazioni ad uno stesso soggetto, aumentando le probabilità di indivudare interazioni con exchange o altri servizi che potrebbero fornire nuove informazioni.

Ora che abbiamo raccolto abbastanza informazioni, possiamo cominciare ad analizzare l'attività dei singoli indirizzi Bitcoin.

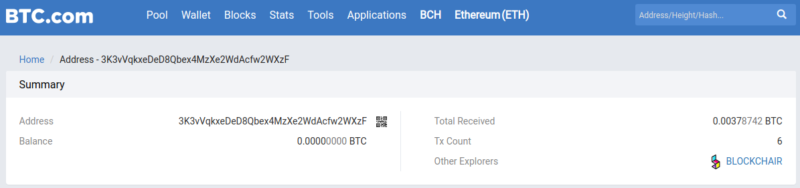

Attività dell'indirizzo 3K3vVqkxeDeD8Qbex4MzXe2WdAcfw2WXzF

L'indirizzo 3K3vVqkxeDeD8Qbex4MzXe2WdAcfw2WXzF, presente in una delle mail di sextorsion come indirizzo verso cui effettuare il pagamento, è stato coinvolto in sei transazioni, di cui quattro in entrata e due in uscita e presenta, allo stato, un saldo nullo.

Osservando nel dettaglio le due transazioni in uscita, notiamo subito che sono presenti diversi indirizzi mittenti. Ricollegandoci al discorso di poco fa, possiamo subito dedurre che tutti gli indirizzi mittenti appartengano allo stesso titolare. Potrebbe trattarsi di indirizzi relativi ad altre email di sextorsion o semplicemente di altre disponibilità di bitcoin del malfattore.

Nel dettaglio, nella prima transazione sono presenti dieci indirizzi mittenti, mentre nella seconda ne sono presenti tredici. Per effettuare un'analisi completa, dovremmo osservare la provenienza dei bitcoin che ha ricevuto ciascun indirizzo e soprattutto osservare se sono stati coinvolti in altre transazioni in uscita.

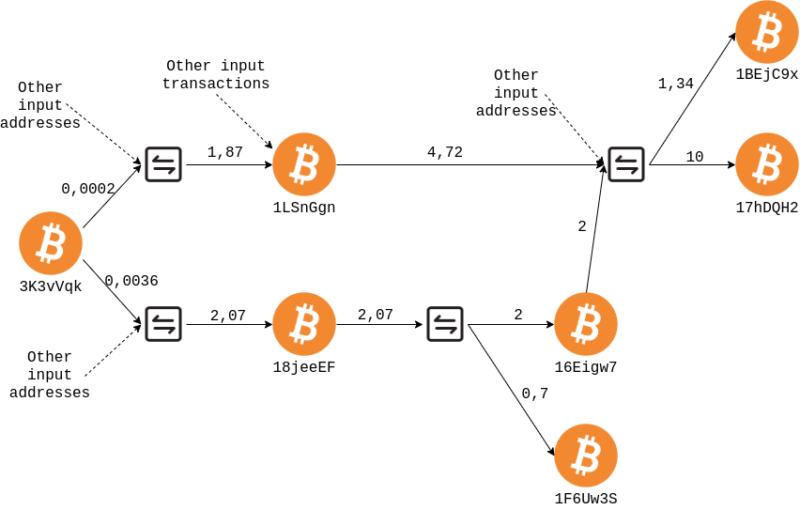

Per semplicità ci concentreremo solo sull'output delle due transazioni in cui è coinvolto anche l'indirizzo che stiamo esaminando, ma in un'analisi completa non bisogna mai trascurare alcun dettaglio.

La prima transazione invia i bitcoin verso l'indirizzo 18jeeEFep3LUHadGeEt5ZGt5BsFpbWfN6o. Da qui i bitcoin vanno a due diversi indirizzi, 16Eigw7VYGgEq5XSknNaDHwyyg13VBHqEy e 1F6Uw3SVoC3vUNAk4vBfhbWDCrD6yMzb4u. La seconda transazione invia i bitcoin verso l'indirizzo 1LSnGgnHg4TZR3YfqrLdH6K5HT274rabG3. A questo punto, gli indirizzi 16Eigw7VYGgEq5XSknNaDHwyyg13VBHqEy e 1LSnGgnHg4TZR3YfqrLdH6K5HT274rabG3, insieme ad altri indirizzi, spendono i loro bitcoin nella stessa transazione, verso gli indirizzi 17hDQH2ZqgogezyzwztW3N9pW6d8jRvQCj e 1BEjC9x1KJeAxvpV9zQcpkGze2sxdpCHR2.

Il fatto che i bitcoin anche se partiti da diverse transazioni vengano ora di nuovo spesi insieme, indica che molto probabilmente stiamo ancora osservando le movimentazioni effettuate dallo stesso utente.

Per avere più chiaro cosa è accaduto può essere molto utile riportare tutto su un grafico.

Prima di continuare ad aggiungere altri indirizzi alla nostra analisi, cominciamo a vedere se uno degli indirizzi di destinazione può essere ricollegato a un exchange o a qualche altro servizio che potrebbe fornire informazioni utili sull'identità dei truffatori.

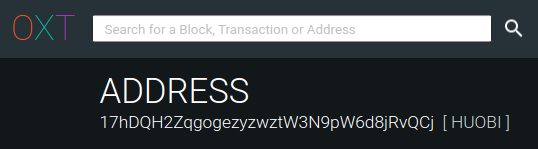

Per farlo, ricerchiamo gli indirizzi tramite il servizio oxt.me. Si tratta di un block explorer che integra una feature sperimentale di tagging, in grado di associare una parte degli indirizzi Bitcoin ad entità note come exchange, siti di gambling, market del dark web, ecc.

Grazie a questa ricerca, possiamo scoprire che l'indirizzo 17hDQH2ZqgogezyzwztW3N9pW6d8jRvQCj è associato all'exchange Huobi.

A questo punto enti come corpi di polizia o uffici giudiziari possono contattare l'exchange Huobi in merito alla transazione che abbiamo individuato e ottenere tutte le informazioni legate alla registrazione e alle attività degli account coinvolti.

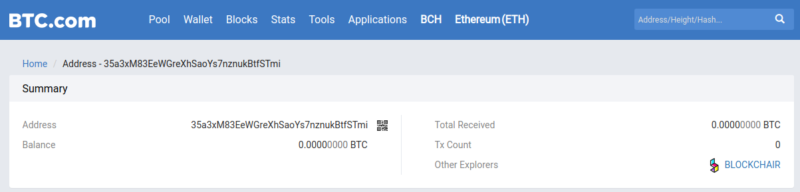

Attività dell'indirizzo 35a3xM83EeWGreXhSaoYs7nznukBtfSTmi

L'indirizzo 35a3xM83EeWGreXhSaoYs7nznukBtfSTmi, presente in una delle mail di sextorsion come indirizzo verso cui effettuare il pagamento, ad oggi, non è presente in alcuna transazione. Ciò significa che nessuno dei destinatari delle e-mail di sextorsion in cui era indicato questo indirizzo è cascato nel tranello. Può essere comunque opportuno decidere di monitorare l'indirizzo per eventuali future attività che potrebbero compromettere l'identità del titolare.

Per farlo, possiamo creare un wallet "watch only" con il client Electrum, inserendo esclusivamente gli indirizzi pubblici da monitorare in fase di creazione del wallet, o utilizzare servizi come Blockonomics, di cui abbiamo già parlato in questo articolo.

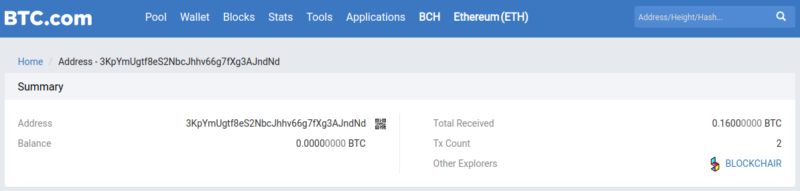

Attività dell'indirizzo 3KpYmUgtf8eS2NbcJhhv66g7fXg3AJndNd

L'indirizzo 3KpYmUgtf8eS2NbcJhhv66g7fXg3AJndNd, individuato grazie alle ricerche che abbiamo effettuato, ha ricevuto un'unica transazione in entrata di importo 0,16 bitcoin e ha effettuato un'unica transazione in uscita.

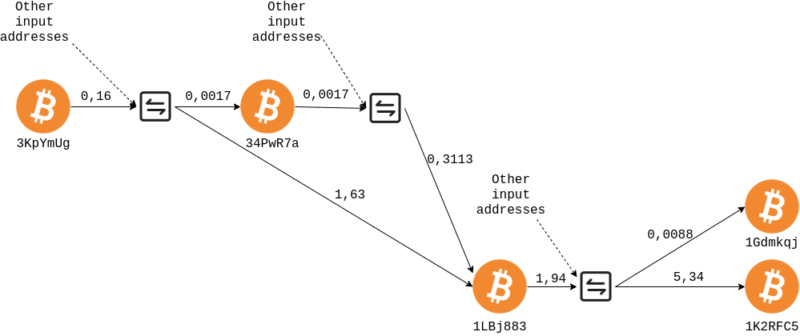

Anche in questo caso, nella transazione in uscita sono presenti sei indirizzi mittenti. Per fare un'analisi completa dovremmo studiarli uno per uno, ma per semplicità e per fini didattici ci concentreremo sulla destinazione dei bitcoin che stiamo seguendo.

La transazione presenta due indirizzi di destinazione, 34PwR7a96ngpSiftHp6PAHsZx3KpRXxzx7 e 1LBj8834guiqVz64dRuWBiv42z66rFvMS4. Anche l'indirizzo 34PwR7a96ngpSiftHp6PAHsZx3KpRXxzx7 in una seconda transazione viene svuotato verso lo stesso indirizzo 1LBj8834guiqVz64dRuWBiv42z66rFvMS4. A questo punto, in una nuova transazione i bitcoin vanno agli indirizzi 1K2RFC5789Y1MxB53pYbKT2omnZ5bXGaN2 e 1GdmkqjDm8FYR5n4ad8MsQoA39gg9yfZFz.

Per avere un quadro più chiaro delle movimentazioni che stiamo seguendo, riportiamo tutto su un grafico.

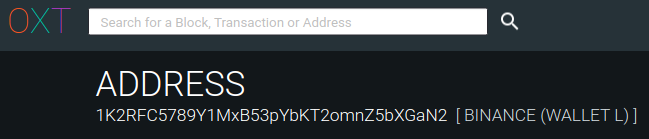

Analizzando gli indirizzi con oxt.me come nel caso precedente, possiamo osservare che 1K2RFC5789Y1MxB53pYbKT2omnZ5bXGaN2 è riconducibile a Binance, uno dei principali exchange nonché piattaforma di trading.

A questo punto, contattando Binance, se si è tra gli aventi diritto, sarà possibile accedere a molte nuove informazioni come indirizzi di posta elettronica utilizzati per la registrazione degli account, documenti usati per il KYC, indirizzi IP, mezzi di pagamento ecc.

Conclusioni

In questo articolo abbiamo illustrato una delle diverse strade che si possono seguire affrontando un'indagine riguardante il fenomeno della sextorsion. Grazie a servizi come oxt.me, che taggano gli indirizzi Bitcoin con il servizio a cui appartengono (qualora noto), siamo in grado di dire dove sono andati a finire almeno una parte dei bitcoin ottenuti fraudolentemente.

In particolare, 10 bitcoin (ad oggi circa 85.000 €) sono andati sull'indirizzo 17hDQH2ZqgogezyzwztW3N9pW6d8jRvQCj, riconducibile all'exchange Huobi e 5,34 bitcoin (ad oggi circa 45.000 €) sono andati sull'indirizzo 1K2RFC5789Y1MxB53pYbKT2omnZ5bXGaN2, riconducibile all'exchange Binance.

Per avere un quadro di come i truffatori hanno impiegato i bitcoin dovremmo ricostruire l'intero cluster, partendo dagli altri indirizzi mittenti presenti nelle transazioni che abbiamo osservato.

Ovviamente, esistono altri approfondimenti che si potrebbero fare. Noi ci siamo concentrati sulla monetizzazione dei bitcoin ottenuti dalle vittime, fine ultimo delle campagne di sextorsion. Possiamo tranquillamente aspettarci che gli account registrati presso gli exchange non contengano le reali informazioni anagrafiche dei malfattori, ma di sicuro saranno indispensabili per proseguire le indagini.

Tags:

June 14, 2020

Comments