Nel corso degli ultimi due mesi abbiamo lavorato ad un script che ci permettesse di avere in pochi minuti una macchina virtuale dedicata all'Osint riducendo al minimo il nostro intervento. Il risultato ha preso il nome di Argos ed é disponibile qui.

Non si tratta dell'ennesimo clone di Kali.

Sia Kali linux quanto Tsurugi linux di Giovanni sono prodotti di gran lunga superiori e completi rispetto alla postazione che intendiamo creare. Sono distro che hanno alle spalle centiniaia di ore/uomo di lavoro dedicate a costumizzazioni, scelta ed aggiunta di tool, ecc. e finalizzate ad utilizzi molto più ampi.

Per il tipo di attività d'intelligence che normalmene svolgo e per il tipo di utenti che ho incrociato nei miei corsi, ho bisogno di un prodotto moolto piú snello e semplice pensato per soddisfare fabbisogni informativi diversi da quelli richiesti ad analista Osint che supporti Blue/Red Team.

Il principio base é che la VM che viene predisposta tramite Argos presenti gli script e modelli di report strettamente legati alle necessità di un analista osint più tradizionale.

Installazione

Ci sono due condizioni importanti perché lo script possa completare correttamente il processo di installazione:

- la macchina VM sia impostata sulla lingua inglese,

- lo username dell'utente utilizzato deve essere "osint".

L'installazione dello script, molto semplice e rapida, è descritta nel paragrafo "INSTALLING & RUNNING" di github.

In alternativa potete copiare ed incollare in una finestra del terminale questa stringa:

sudo apt install -y git && git clone https://github.com/SOsintOps/Argos ~/Downloads/Argos && sudo chmod +x ~/Downloads/Argos/setup.sh && ~/Downloads/Argos/setup.sh

Questa stringa vi permette di installare git, copiare in locale tutto il git del progetto e avviare il file di installazione setup.sh tramite una sola linea di comando.

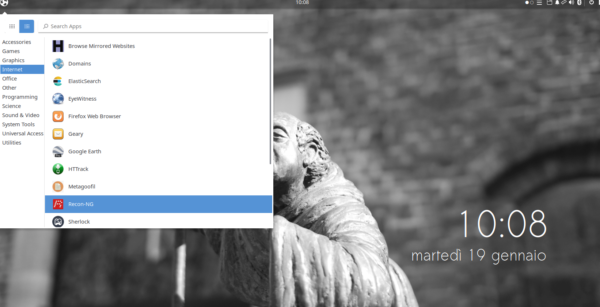

Gli strumenti presenti

Tra i software e template installati ricordiamo:

OSInt

- Amass

- twint

- instaloader

- InstaLooter

- HTTrack

- MediaInfo

- ExifTool

- EyeWitness

- sublist3r

- Photon

- The Harvester

- Metagoofil

- recon-ng

- sherlock

- spiderfoot

- Elasticsearch-Crawler

- Ripgrep

- holehe

- kali-anonstealth

- Moriarty-Project V2.6

- maigret

- Maltego

- ed altri!

Software generici

- VLC

- Google Earth

- wget

- cherrytree

- Atom

- KeepassXC

- Kazam

- Audacity

- Ripgrep

- Tor Browser

- OpenShot

- Threat Intelligence Resources

- and more!

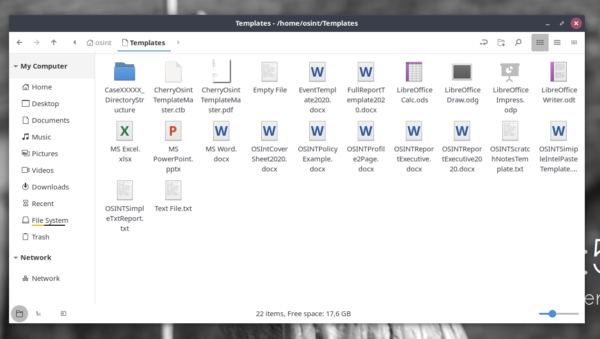

Template dei report

Abbiamo deciso di fornire quanti piú modelli di report OSInt possibile. Ad oggi, Rispettando la licenza, abbiamo inserito nella cartella Template quelli creati da Michael Bazzell.

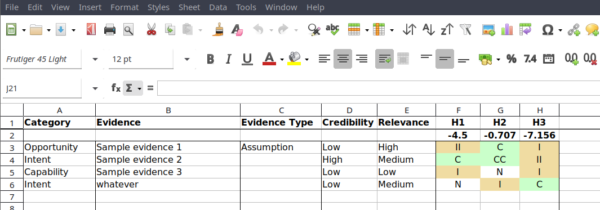

Abbiamo inoltre inserito nella cartella Documents anche il template creato da Pasquale Stirparo per le analisi Analysis of Competing Hypotheses (ACH). Per maggiori approfondimenti su questa metologia di analisi potete leggere questi due articoli 1 e 2.

Conclusione

Nel corso dei test che abbiamo fatto su Ubuntu 20.10 e Ubuntu Budgie 20.10 VM abbiamo riscontrato qualche piccola imperfezione ma nessun grosso problema di fondo.

Sottolineo che questo script rappresenta solo il primo passo verso la creazione e personalizzazione di un VM dedicata all'Osint. Non lo riteniamo ancora perfetto ma per ora fa il sporco lavoro! :D

Fateci sapere cosa ne pensate e che tools vorreste vedere inclusi qui nei commenti o nel nostro gruppo Telegram.

January 19, 2021

Comments